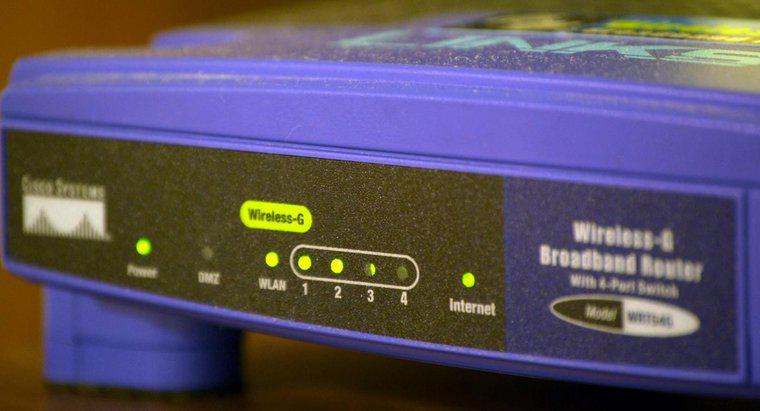

Un exemple de contrôle technique est le cryptage des données. D'autres exemples sont les systèmes de détection d'intrusion réseau, les mots de passe, les pare-feu et les listes de contrôle d'accès.

Les contrôles techniques sécurise le système informatique et l'accès aux informations grâce à des logiciels et du matériel conçus de manière stratégique. Cette protection du système renforcée par la technologie réduit la possibilité d'erreurs et de violations des politiques de sécurité.

L'un des principes de base de l'application efficace des contrôles techniques est qu'une seule personne, un seul programme ou processus système n'a pas plus d'accès que nécessaire pour accomplir les tâches assignées. C'est ce qu'on appelle le principe du moindre privilège. Les contrôles techniques sont souvent utilisés conjointement avec des contrôles administratifs et physiques pour maximiser la sécurité d'un réseau.